خلاصه

این گزارش به کمپین رو به رشد حملات فیشینگ علیه کاربران در گستره ایران و حداقل یک حمله به یک فعال غربی میپردازد. این حملهها تلاش دارند تا امنیت مضاعفی که از طریق رمز عبور دو مرحلهای در گوگل فراهم شده است را دور بزنند و به شکل گستردهای مبتنی بر تماسهای تلفنی و تلاش برای ورود در زمان حقیقی از سوی مهاجم است. جالب اینجاست که این حملهها عموما با یک تماس تلفنی از کشور انگلستان شروع میشده و هکرها به یکی از دو زبان فارسی و یا انگلیسی ارتباط برقرار میکردهاند.

این حملهها به دانش حمله کننده از فعالیتهای قربانی متمرکز است و زیرساختها و تاکتیکهای یکسانی را با حملههای مشابهی که پیش از این ثبت شده را دنبال میکند. این نوع حمله ها به طور روزافزونی افزایش مییابند و این گزارش تلاش دارد با اضافه کردن جزییات، دیگر قربانیان بالقوه این نوع حملهها را آگاه کند. گزارش را نیز با چند پیشنهاد امنیتی و برجسته کردن اهمیت رمز عبور دو مرحلهای به پایان میبریم.

بخش اول: پیش زمینه

رمز عبور دو مرحلهای چیست؟

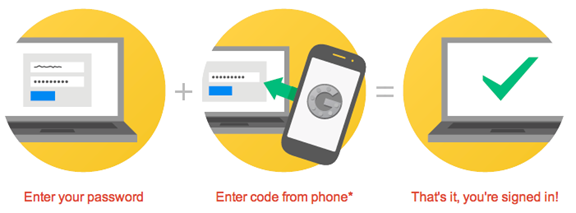

روز عبور دو مرحلهای (Two-Factor Authentication – 2FA) یک ابزار قدرتمند است که توسط بسیاری از سرویسها به منظور افزایش امنیت و کاهش خطر حملههای فیشینگ و دزدی رمز عبور مورد استفاده قرار میگیرد. در معمول ترین شیوه رمز عبور دو مرحلهای، کاربر پس از وارد کردن رمز عبور خود، پیامکی از طریق تلفن همراه دریافت خواهد کرد که حاوی رمز عبور دوم است. پیامک به تلفنی که از پیش ثبت و هویت آن تایید شده است ارسال خواهد شد. با استفاده از این امکان به راحتی می توان مهاجمان را سردرگم کرد.

استفاده از رمز عبور دو مرحلهای، حملههای فیشینگ را بسیار سخت می کند، چرا که مهاجم علاوه بر رمز عبور کاربر، باید رمزعبور مرحله دوم که یک بار مصرف است را نیز در اختیار داشته باشد. معمولا رمز عبور دوم به سرعت منقضی میشود که این مساله کار را برای مهاجمان دو چندان سخت میکند.

حمله به رمز عبور دو مرحله ای: هیچ اتفاق جدیدی نیافتاده

براساس مشاهدات محققان در یک دهه اخیر، گونههای مختلفی از حمله به رمز عبور دو مرحلهای وجود دارد. به عنوان نمونه، بروس شنیر در سال 2005 مدلی از حمله زمان حقیقی را معرفی کرد که در آن مهاجمان به طور همزمان از حمله مرد میانی (Man-in-the-Middle attack) و حمله به دستگاه استفاده می کنند. شنیر این حمله زمان حقیقی فیشینگ به رمز عبور دو مرحله را 9 سال پیش گزارش کرده بود.

امروزه محققان از رشد حملههای زمان حقیقی فیشینگ به رمز عبور دو مرحلهای سخن به میان میآورند که بیشتر آن ها مرتبط با کلاهبرداری آنلاین هستند. یک مقاله آکادمیک در سال 2013 نگاهی کلی به بسیاری از این شاخصهها انداخته است. این حملهها میتوانند از طریق دزدی اطلاعات رمز عبور دو مرحلهای از دستگاه (مانند حمله Man in the Browser) و یا استفاده از صفحه ورود رمز عبور دو مرحلهای صورت پذیرد. برخی از کمپینهای مبتنی بر بدافزارها که رمز عبور دو مرحلهای را هدف قرار دادهاند در سالهای متمادی دنبال شدهاند و به صورت گسترده فعال هستند. همچنین مشاهده شده است که این گروه از حملهها تلاش دارند که قربانی را برای نصب یک اپ مجزا بر روی دستگاه اندرویدی برای دریافت رمز عبور دومِ یک بار مصرف متقاعد کنند. گروه دیگری از این حملهها سعی می کنند با استفاده از تغییر شماره تلفن، اطلاعات ثبتی سیم کارت و یا یک صندوق پستی صوتی محافظت شده کار خود را پیش ببرند.

فیشینگ ایرانی

کمپینهای فیشینگ بسیاری شناسایی شدهاند که به ایرانیان مرتبط هستند. به عنوان نمونه، حمله به حسابهای کاربری جیمیل به صورت معمول مشاهده شده است که از آن جمله میتوان به گزارش امنیتی گوگل در سال ۲۰۱۳ اشاره کرد که به شرح کمپینهای شکل گرفته پیش از انتخابات ریاست جمهوری میپردازد. علاوه بر این، گوگل این حمله را به حملههای پیشین که با استفاده از مجوزهای جعلی SSL علیه حساب کاربری جیمیل کاربران ایرانی صورت گرفته بود، ربط داده است. در نمونههای دیگر، مهاجمان ایرانی از چندین حمله فیشینگ از طریق حملههای بدافزاری استفاده کردهاند.

هرچند حمله به رمز عبور دو مرحلهای، کلاهبرداری آنلاین محسوب میشود، اما با رشد روز افزون استفاده از رمز عبور دو مرحلهای توسط کاربران سرویسهای رایگان، احتمال این وجود دارد که مهاجمان بالقوه به سمت توسعه نمونههای خود از حملههای فیشینگ پیش روند.

بخش دوم: دو حمله زمان حقیقی

حمله اول : “ایران” تلاش دارد به حساب کاربری شما وارد شود

نحوه فعالیت این حمله چیست؟

این حمله زمان حقیقی تلاش میکند به طور همزمان رمز عبور و رمز عبور یک بار مصرف دوم را بدزدد. مهاجم برای این کار از صفحه جعلی مشابه صفحه ورود به حساب کاربری دو مرحلهای جیمیل بهره میبرد. مهاجم، اطلاعات ورودی کاربر را از این صفحه جعلی جمع آوری کرده و به طور همزمان از آن برای ورود به حساب کاربری جیمیل قربانی استفاده میکند. مهاجم با استفاده از رمز عبور اولیه به حساب کاربری وارد میشود و جیمیل رمز عبور دوم را به کاربر ارسال میکند. پس از وارد کردن رمز عبور دوم در صفحه جعلی، مهاجم از آن برای ورود به حساب کاربری استفاده خواهد کرد.

روش حمله

در این بخش روشهای مورد استفاده در این حمله را شرح میدهیم. اطلاعات شناسایی اهداف به نوعی تغییر یافته است که هویت آنها ناشناس باقی بماند.

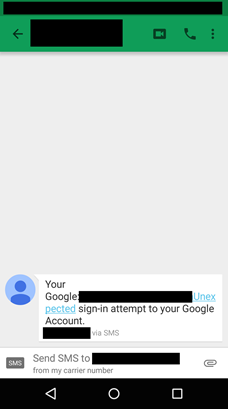

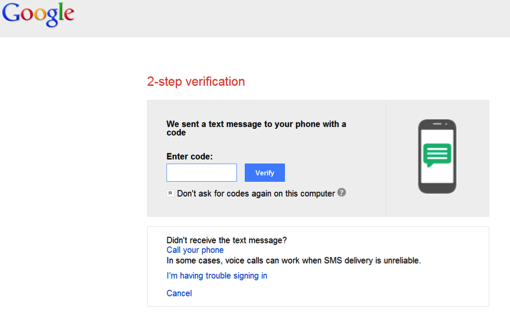

گام اول: دریافت پیامک از گوگل که ترس اخلال در حساب کاربری را به وجود می آورد

حمله با ارسال یک پیامک به قربانی در ساعات اولیه صبح آغاز شد. پیام ارسال شده یک کپی از پیام اخطار گوگل بوده که به کاربر اطلاع میدهد که فردی در تلاش برای ورود به حساب کاربری اوست. شماره ارسال کننده پیامک برای قربانی ناشناس بوده است.

پیامک جعلی درباره تلاش برای ورود به حساب کاربری گوگل

ظاهرا این کار به منظور افزایش فشار نگرانی بر کاربر مبنی بر در خطر بودن حساب کاربری شخصی او بوده است.

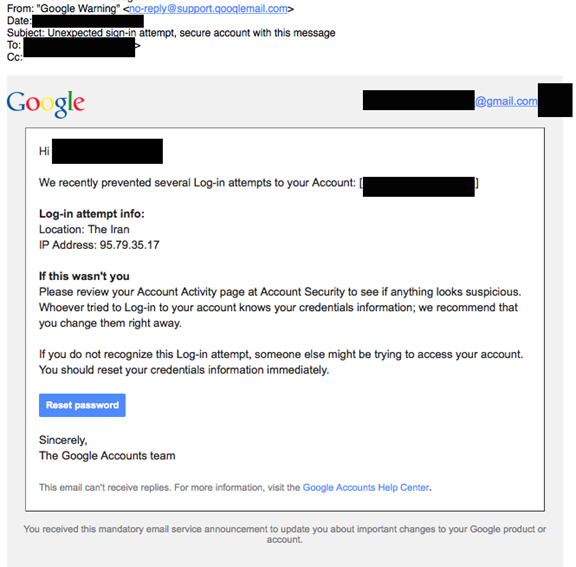

گام دوم: پیگیری سریع از طریق اعلان تلاش برای ورود به حساب کاربری

۱۰ دقیقه بعد از دریافت اولین پیامک، قربانی ایمیلی مشابه اعلان تلاش برای ورود به حساب کاربری جیمیل دریافت میکند. نکته بسیار حائز اهمیت، پر کردن ایمیل با اطلاعات شخصی کاربر مانند نام، ایمیل و عکس پروفایل بود که به شکل ماهرانهای در ایمیل قرار داده شده بودند.

به این نکته باید اشاره کرد که اعلان تلاش برای ورود به حساب کاربری نشان میداد که «The Iran» تلاش داشته است این کار را انجام دهد. برای کاربری که نگران است هدف حمله گروهی در ایران قرار گیرد، این ایمیل میتواند به راحتی باعث افزایش نگرانی شود.

گام سوم: متقاعد کردن کاربر برای وارد کردن رمز عبور و انتظار برای دریافت رمز عبور دوم

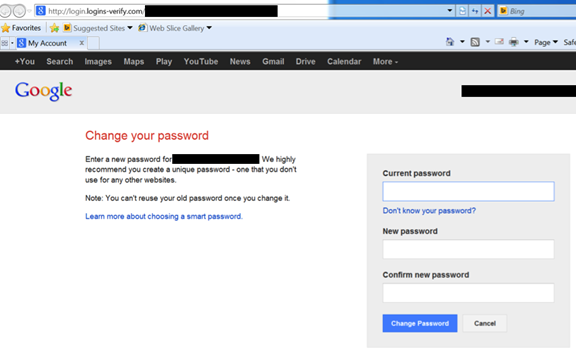

فشردن دکمه «تغییر رمز عبور» کاربر را به یک صفحه فیشینگ میفرستد. ما آدرس صفحه را به منظور حفاظت از کاربر هدف کمی تغییر دادهایم.

این صفحه مخصوص قربانی طراحی و در آن آدرس ایمیل و نام کاربر ذکر شده است. این صفحه شامل کدهای دیگری نیز میشود که به منظور شبیه سازی صفحه با صفحه پویای گوگل از آن سایت به عاریت گرفته شدهاند.

وارد کردن اطلاعات در این صفحه و فشردن دکمه «تغییر رمز عبور» قربانی را به صفحه دومی که به نظر میرسد صفحه درخواست رمز عبور دوم است میفرستد.

برای انجام این کار، مهاجم باید به طور مداوم صفحه فیشینگ را بررسی کند. بلافاصله که کاربر رمز عبور خود را در سایت فیشینگ وارد کند، هکر از همان اطلاعات برای ورود به جیمیل استفاده خواهد کرد. با ورود مهاجم به ایمیل کاربر، گوگل رمز دوم را به قربانی ارسال میکند. پس از آن مهاجم منتظر میماند تا کاربر رمز عبور دوم خود را نیز در صفحه فیشینگ وارد کند. سپس رمز عبور دوم برای ورود به حساب کاربری و در دست گرفتن کنترل آن استفاده خواهد شد.

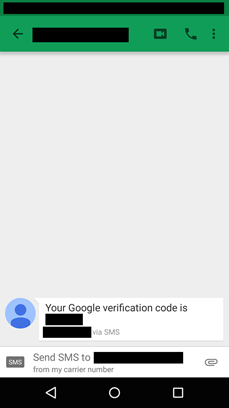

گام چهارم: افزایش فشار بر قربانی با ارسال اعلان رمز عبور دوم جعلی

در این نمونه، حمله ناموفق بوده است. قربانی نسبت به روند برنامه مشکوک میشود و از وارد کردن اطلاعات شناسایی فردی خودداری میکند. در طول یک ساعت پس از آن و احتمالا با افزایش ناامیدی، مهاجم تعداد زیادی پیامک ساختگی به قربانی ارسال کرده است. این پیامکها شبیه به پیامکهای مربوط به رمز عبور دوم گوگل طراحی شده بودند. قربانی بیش از ۱۰ پیامک در مدت زمان کوتاهی دریافت کرده است. بیشتر پیامکها از شمارههای متفاوتی ارسال شدهاند و همگی برای قربانی ناشناس هستند.

ما حدس میزنیم که این کار بیشتر به منظور افزایش فشار روانی بر قربانی انجام گرفته است تا این تصور را تقویت کند که هکر در حال حاضر رمز عبور هدف را در دست دارد. مهاجم باید امیدوار بوده باشد که تعداد زیادی پیامک بتواند قربانی را به واکنش وادارد اما نیرنگ آخر نیز کارساز نبوده و این حمله ناموفق به پایان رسیده است.

حمله دوم: راحت باش، من همین حالا هم خیلی از تو میدانم

نحوه فعالیت این حمله چیست؟

دومین نوع حمله که ما حدس میزنیم از سوی مهاجمان یکسان طرح ریزی و پیاده شده باشد، مشخصههای یکسانی با حملههای قبلی دارد. در این نمونه، طعمه کمی متفاوت است و شامل یک تماس تلفنی و یک پروپوزال نیز میشود. هدف نهایی اما چیزی نیست جز قانع کردن قربانی به وارد کردن هر دو رمز عبور.

روش حمله

گام اول: تماس با هدف به همراه پیشنهاد کار

این حمله با تماس تلفنی صبح هنگامی از شماره تلفنی در انگلستان آغاز میشود. یک صدای مردانه با قربانی درباره فعالیتهایی که در آن درگیر بوده – چه فعالیتهای آنلاین و چه فعالیت در خارج از فضای اینترنت – صحبت میکند. تماس گیرنده که احتمالا یکی از هکرهاست، به نحوی القا میکند که اطلاعات بسیاری درباره فعالیتهای حرفهای، علاقمندیها و… هدف دارد.

بعد از گفتن تمام این نکات که بیش از ترغیب هدف، باعث نگرانی او میشود، مهاجم به قربانی کاری پیشنهاد میکند که مرتبط با فعالیتهای اوست. تماس تلفنی با قول ارسال پروپوزال به پایان میرسد.

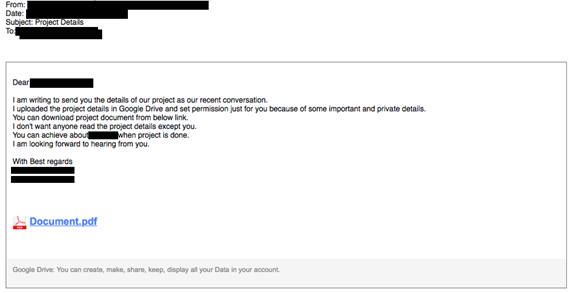

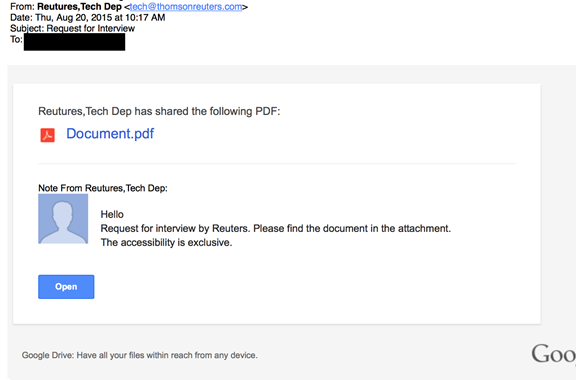

گام دوم: پیگیری سریع درباره پروپوزال و یک لینک جعلی گوگل درایو

مدت کوتاهی پس از پایان تماس تلفنی، کاربر ایمیلی درباره پروپوزال بر روی یکی از ایمیلهای غیر عمومی خود دریافت میکند. ایمیل روند فریب را ادامه میدهد و نام استفاده شده در ایمیل با نام تماس گیرنده همخوانی دارد.

ایمیل به طرز ماهرانهای مانند اعلان به اشتراک گذاری فایل در گوگل درایو طراحی شده است و متن ایمیل پروژهای را پیشنهاد میدهد که با ارقام چند ده هزار دلاری سعی در فریفتن کاربر دارد.

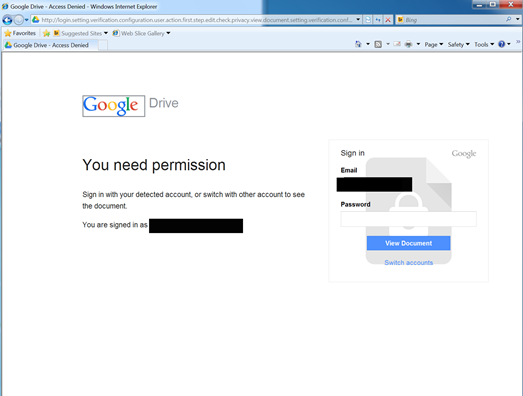

گام سوم: فریب دادن قربانی برای وارد کردن رمز عبور و انتظار برای رمز عبور دوم

با کلیک کردن بر روی Document.pdf قربانی به یک صفحه جعلی ورود به گوگل درایو برده میشود. مجددا باید گفت که صفحه با نام و ایمیل قربانی پر شده و کاملا شخصی سازی شده است.

دامنه صفحه مورد نظر تلاش میکند که با استفاده از زیر دامنهها یک صفحه کاملا رسمی را نمایش دهد. (برای شناسایی نشدن هدف نشانی آدرس اینترنتی کوتاه شده است.)

وارد کردن رمز عبور، کاربر را به یک صفحه جعلی رمز عبور دوم میفرستد.

حمله سوم: من یک روزنامه نگارم، فقط فایل را باز کن

نحوه فعالیت این حمله چیست؟

این حمله بسیار شبیه به حمله شماره ۲ است، با این تفاوت که مهاجمان در این حمله خود را از اصحاب رسانه یا روزنامه نگار معرفی میکنند. تماسها همچنان از شماره تلفنیهایی در کشور انگلستان برقرار میشود. در برخی از موارد، از این شمارهها برای حملههای مشابه نیز استفاده شده است. ژیلیان یورک، مدیر آزادی بیان بین المللی بنیاد الکترونیک فرانتیر یک بار هدف چنین حملهای قرار گرفته بود. او به ما اجازه داد که از وی نام ببریم و اطلاعات جزئیتری از حمله را با ما در میان گذاشت.

روش حمله

گام اول: تماس زودهنگام صبحگاهی

یورک با یک تماس زودهنگام صبحگاهی از انگلستان از خواب برمیخیزد. یک تماس گیرنده مرد خود را روزنامه نگار رویترز معرفی میکند و با برقراری مکالمهای کوتاه، خود را آشنا با حوزه فعالیتهای یورک نشان میدهد. به دلیل کیفیت پایین تماس، مهاجم مجددا تماس میگیرد. او از تمایل خود برای مشورت و بحث درباره موضوعاتی سخن میگوید و آدرس ایمیل هدف را مجددا با او چک میکند.

گام دوم: ارسال طعمه

بلافاصله پس از تماس تلفنی، یورک یک ایمیل که به نظر میرسید از طرف بخش تکنولوژی خبرگزاری رویترز بود دریافت کرد که از او قول یک مصاحبه را میگرفت. ایمیل ارسال شده تعدادی ایراد و خطا داشت از جمله دیکته غلط کلمه رویترز (Reutures). این ایمیل به نسبت به نمونههای قبلی حمله که مورد بحث قرار گرفت، ماهرانهتر طراحی شده بود.

مانند حملههای پیشین، این ایمیل هم به نظر میرسید که به یک متن در گوگل درایو متصل باشد، اما در واقع حاوی لینکی به یک سایت فیشینگ بود که از طریق یک لینک تغییر مسیر (Redirect) گوگل به این صفحه هدایت میشد.

جالب اینجاست که متن به اشتراک گذاشته شده حاوی آدرس جیمیلی است که همین آدرس برای پاسخ دادن به ایمیل اولیه نیز مورد استفاده قرار گرفته.

دیگر تلاشها هم شامل ایمیلهای مشابهی بوده که ما به منظور حفاظت از هویت قربانیان، از ذکر آنها خودداری میکنیم.

گام سوم: افزایش فشار

هدف بلافاصله بر روی لینک کلیک نکرد که همین مساله باعث افزایش نگرانی مهاجم شد. به همین دلیل هکر تماس دیگری با قربانی برقرار میکند. یورک به مهاجم متذکر میشود که اگر تمایل دارد چیزی با او در میان بگذارد، باید آن را در متن ایمیل لحاظ کند.

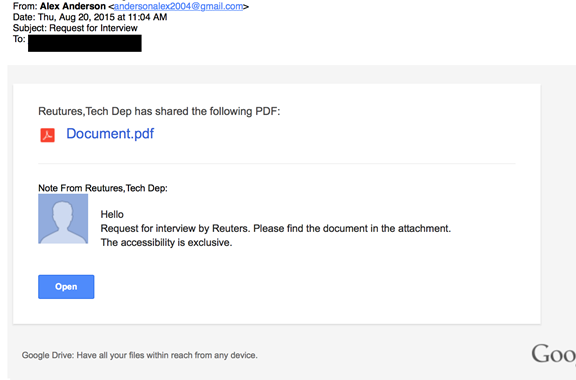

گام چهارم: اگر بار اول کارساز نبود

مهاجم برای بار دوم و این بار با نامی جدید ایمیلی که مجددا حاوی لینک به یک فایل متنی جعلی گوگل است، ارسال میکند. مهاجم برای ایمیل جدید از یک نام غربی به نام «الکس اندرسون» استفاده میکند، اما لینک موجود در ایمیل، با لینک فیشینگ قبلی تفاوتی ندارد.

مهاجم مجددا از طریق یک تماس تلفنی پیگیر ایمیل میشود و تلاش میکند تا یورک را راضی به باز کردن متن ایمیل کند. هکر این بار لحن خود را تغییر داده و با روشی تهاجمی سعی در متقاعد کردن هدف دارد، که همین مساله باعث بینتیجه ماندن تلاشهای او میشود.

مهاجم که خسته شده است میگوید: من متن را این بار از ایمیل شخصیام ارسال کردهام، لطفا آن را باز کنید.

در کل و در مدت کوتاهی، مهاجم بیش از ۳۰ بار با یورک تماس میگیرد، اما حمله در نهایت به نتیجه نمیرسد.

گام ۵: راههای دیگر

در زمان انجام این حمله، حساب فیس بوک یورک، هدف قرار میگیرد و درخواستهای متعدد تنظیم مجدد رمز عبور دریافت میکند. اما از آنجایی که مهاجم به ایمیل پشتیبانی قربانی دسترسی ندارد، مجددا حمله ناکام میماند.

بخش چهارم: مهاجم؟ حدسهای مختلف

حملهها نکات مشترک بسیار زیادی با یکدیگر دارد و در برخی از موارد از دامنههای یکسان استفاده میکنند. یکی از این نکات، شبیه سازی WHOIS دامنههای مورد استفاده با گوگل است. به عنوان نمونه، در هر دو حمله اول و دوم، از دامنه logins-verify [dot] com استفاده شده است.

Whois for logins-verify[dot]com

هرچند باید این نکته را متذکر شد که WHOIS شامل یک ایمیل جالب نیز هست:

ما متوجه شدیم که از این آدرس اشتباه، برای ثبت تعداد دیگری دامنه که به نظر میرسد همگی به منظور عملیات فیشینگ بودهاند نیز استفاده شده است:

Domain |

IP |

IP Organization |

Org Country |

|

service-logins[.]com |

162.222.194.51 |

GLOBAL LAYER BV |

US |

|

logins-verify[.]com |

162.222.194.51 |

GLOBAL LAYER BV |

US |

|

signin-verify[.]com |

141.105.65.57 |

Mir Telematiki Ltd |

RU |

|

login-users[.]com |

31.192.105.10 |

Dedicated servers Hostkey.com |

RU |

|

account-user[.]com |

141.105.66.60 |

Mir Telematiki Ltd |

RU |

|

signin-users[.]com |

162.222.194.51 |

GLOBAL LAYER BV |

US |

|

signs-service[.]com |

141.105.68.8 |

hostkey network |

RU |

در همین حال باید گفت که دیگر حملههای مشابه حمله اول (البته با تفاوت در جزییات) نیز از دامنههای مشابه همین دامنه برای صفحات فیشینگ استفاده میکردهاند.

بسیاری از صفحات فیشینگ از لینک ری دایرکت گوگل استفاده میکنند.

با گرفتن WHOIS مشخص میشود که این دامنه نیز به شکل جعلی به نام گوگل ثبت شده است با این تفاوت که اشتباهات دیکتهای دامنههای قبلی در آن دیده نمیشود. در حال حاضر اطلاعات به دست آمده از دامنه در زیر آورده شده:

Domain |

IP |

IP Organization |

Org Country |

|

services-mails[.]com |

134.19.181.85 |

GLOBAL LAYER B.V. |

N.L. |

در نهایت، سایت فیشینگی که در حمله سوم مورد استفاده قرار گرفته است، متفاوت از بقیه، از یک دامنه دستکاری شده مربوط به یک شرکت اتوبوس رانی در مالزی استفاده کرده است.

ایمیل ها

در بسیاری از حملهها – و نه در همه آنها – از آدرس دامنه سایتهای شناخته شده استفاده کردهاند. به نظر میرسد مهاجمان از یک اسکریپت پی اچ پی که در سایتها جاسازی شده است بهره میبرند. به عنوان نمونه، بسیاری از حملهها از سایت یک وکیل تگزاسی که تخصصش درباره جراحات زایمان است، صورت گرفته. ما با این دفتر حقوقی تماس گرفتیم و آنها با به روز رسانی سایت خود، اسکریپت مخرب را حذف کردهاند.

در نمونههای دیگر، مهاجمان سعی کردهاند از دامنههایی با شکل ظاهری مشابه دامنههای شناخته شده استفاده کنند.

ممکن است WHOIS این دامنه، راه را برای تحقیقات بیشتر باز کند:

آدرس ایمیل نیز به شرح زیر است:

که پیش از این به با یک سایت که احتمالا برای مقاصد فیشینگ از آن استفاده میشده در ارتباط بوده:

در نهایت باید گفت که بسیاری از ایمیلها از میزبانهای رایگان سرویسهای ایمیل مانند جیمیل بهره میبردند:

نکته جالب اما اینکه تعدادی از آدرسهایی که برای حملهها مورد استفاده قرار گرفتهاند، مرتبط با پروفایلهای فعالی در شبکههای اجتماعی هستند.

تلاش اولشان نبوده: ارتباط با دیگر کمپین های مشابه

اشتباه دیکته در تاریخچه WHOIS ما را به گزارشهای پیشین میبرد:

Thamar Reservoir: An Iranian cyber-attack campaign against targets in the middle east

ClearSky Sec |

http://www.clearskysec.com/wp-content/uploads/2015/06/Thamar-Reservoir-public1.pdf |

OPERATION WOOLEN-GOLDFISH: When Kittens Go Phishing

Trend Micro |

گزارش شرکت امنیت سایبری کلیراسکای عنوان میکند که حملههایی مشابه حملههای ذکر شده که در روشها مشابه هستند، توسط دیگر شرکتهای امنیتی نیز گزارش شدهاند (البته لزوما زیرساخت این نوع حملهها یکسان نبوده است). از این جمله میتوان به موارد زیر اشاره کرد:

Ajax Security Team, Operation Saffron Rose

FireEye |

https://www.fireeye.com/resources/pdfs/fireeye-operation-saffron-rose.pdf |

Uncovering NEWSCASTER

ISight Partners |

http://www.isightpartners.com/2014/06/uncovering-newscaster-experts-cyber-threat-intelligence/ |

جالب اینجاست که تشابه در ارتباطات، ابزار و تکنیکها در حملههای مختلف، الزاما به معنای ارتباط بین این حملهها و یا هماهنگی بین آنها نیست. این مساله میتواند به این معنی باشد که مهاجمان، به صورت فعال تکنیکها و روشهای حمله را با یکدیگر به اشتراک میگذارند.

این گزارش، جامعهی هدفِ این گروه را شرح میدهد و به صورت گستردهتر به تمایل این گروه به ایرانیان و به طور مشخص فعالین میپردازد.

نتیجه گیری

رمز عبور دو مرحلهای کاملا شما را در برابر حملات فیشینگ مصون نمیکند، اما در این نمونهها نشان داده شد که به مهاجم هزینه، وقت و تلاش بیشتری را تحمیل میکند. در این نمونه، مهاجم باید دو بخش یک پازل را به دست بیاورد: رمز عبور اصلی و رمز عبور یک بار مصرف دوم. فریب باید در تمام مراحل ورود جعلی به حساب کاربری ادامه داشته باشد. این نوع از حمله نیاز به دقت و تلاش بیشتری نسبت به حملههای معمولی فیشینگ دارد که مهاجم ممکن است براساس آزمون و خطا در فعالیتهای قبلی به آن رسیده باشد. علاوه بر این، حملههای فیشینگ از این دست باید در زمان حقیقی صورت بگیرد، چرا که رمز عبور دوم پس از مدت کوتاهی منقضی خواهد شد. سختی این نوع از حمله نشان داده است که بدون یک برنامه ریزی دقیق و منسجم، این تکنیک به نتیجه مطلوب نخواهد رسید.

این حمله همچنین جزییات بسیاری درباره مهاجمانی که در گزارشهای پیشین به آنها اشاره شده بود در اختیار ما قرار داده است. اول اینکه اهداف این حملهها بسیار فراتر از آن چیزی است که در گزارش کلیر اسکای و ترند میکرو آمده است و به دایره فعالان حوزههای مختلف میرسد. دوم اینکه مهاجمان برای انجام این حملهها به مطالعه درباره هدف خود و فعالیتهای او میپردازند.

هرچند که بیش از یک دهه از اولین گزارشهای حملههای زمان حقیقی به رمز عبور دوم میگذرد اما تا به امروز گزارشهای محدودی از هدف قرار گرفتن فعالان سیاسی منتشر شده است. ممکن است دلیل آن نیز افزایش اهداف بالقوه باشد که به دلایل امنیتی شروع به استفاده از رمز عبور دوم برای حساب کاربری ایمیلهای خود کردهاند. این مساله قوه محرکی برای مهاجمان شده است تا از روشهایی که خلاف کاران اقتصادی در یک دهه گذشته استفاده کردهاند، برای اهداف جدید استفاده کنند.

روشهای عملی: مهاجمان دو مرحلهای از آنها بیزارند!

استفاده از رمز عبور دو مرحلهای

نیرنگهایی که توسط مهاجمان در این نمونهها مورد استفاده قرار گرفته بود، توسط اهداف شناسایی و با ما در میان گذاشته شدند. با استفاده از رمز عبور دو مرحلهای برای جیمیل و هوشیاری کاربران، کاربران امن ماندند. فعال کردن رمز عبور دو مرحلهای برای حسابهای کاربری، گام مهم امنیتی به شمار میرود. در این لینک میتوانید لیستی از سرویسهایی که از رمز عبور دو مرحلهای پشتیبانی میکنند را میبینید. همچنین گوگل پیشنهاد میکند که برای امنیت بیشتر به جای استفاده از پیامک، از اپ Google Authenticator استفاده کنید.

اگر میخواهید از شر حملات فیشینگ مشابه خلاص شوید نیز میتوانید یک کلید سخت افزاری U2F Key بخرید و از آن برای ورود به حسابهای کاربری سازگار استفاده کنید.

یک روش ساده برای شناسایی صفحات جعلی

زمانی که میخواهید به جیمیل و یا هر حساب کاربری دیگری وارد شوید، دقت کنید که همیشه آدرس صفحه باید با HTTPS شروع شود. در تصویر زیر صفحهی ورود واقعی گوگل (در سمت چپ) و یک صفحه فیشینگ (در سمت راست) را مشاهده میکنید.

اگر https را در ابتدای آدرس نمیبینید، احتمالا در صفحه واقعی ورود به حساب کاربری خود نیستید.

با تشکر ویژه از: قربانیان ناشناسی که لطف کردند و مطالب و تجربیات خود را با ما در میان گذشتند، ژیلیان یورک، همکاران ما در سیتیزن لب، مورگن مارکیز بویر، ماساشی کرت نیشیهاتا، بیل مارچک و ران دیبرت و همین طورگری بلوین از گوگل، جوردل بری و دو تن دیگر از دوستان و همکاران ناشناس.

Note on Translation: This is an informal translation of the original report in English. This informal translation may contain inaccuracies. It is intended only to provide a basic understanding of our research. In the event of a discrepancy or ambiguity, the English version of this report prevails.