PREDATOR في الاتصالات

أحمد الطنطاوي مستهدف ببرنامج التجسس Predator بعد الإعلان عن نيته للترشح للرئاسة

بين شهري مايو وسبتمبر 2023، استُهدِف عضو البرلمان المصري السابق أحمد الطنطاوي ببرنامج التجسس Predator من Cytrox عبر روابط أُرسلت إليه عبر رسائل قصيرة و رسائل WhatsApp. وقع الاستهداف بعد أن صرح الطنطاوي علنًا بخطته للترشح لمنصب الرئاسة في الانتخابات المصرية لعام 2024.

النتائج الرئيسية

- بين شهري مايو وسبتمبر 2023، استُهدِف عضو البرلمان المصري السابق أحمد الطنطاوي ببرنامج التجسس Predator من Cytrox عبر روابط أُرسلت إليه عبر رسائل قصيرة و رسائل WhatsApp. وقع الاستهداف بعد أن صرح الطنطاوي علنًا بخطته للترشح لمنصب الرئاسة في الانتخابات المصرية لعام 2024.

- في شهري أغسطس وسبتمبر من عام 2023، وقع الاختيار على اتصال هاتف الطنطاوي المحمول عبر شركة فودافون مصر بإصرار لاستهدافه عبر حقن الشبكة، وعندما زار الطنطاوي مواقع إلكترونية معينة لا تستخدم بروتوكول HTTPS، قام جهاز مثبت عند حدود شبكة فودافون مصر بإعادة توجيهه تلقائيًا إلى موقع إلكتروني خبيث لإصابة هاتفه ببرنامج التجسس Predator من Cytrox.

- في أثناء تحقيقنا، عملنا مع مجموعة تحليل التهديدات (TAG) في شركة غوغل للحصول على سلسلة ثغرة (zero-day) في جهاز آيفون, (CVE-2023-41991، CVE-2023-41992، CVE-2023-41993) والتي قد تم تصميمها لتثبيت Predator على إصدارات نظام iOS حتى إصدار 16.6.1. كما أننا حصلنا على المرحلة الأولى من البرمجية الخبيثة، والتي تحتوي على أوجه تشابه ملحوظة مع عينة من برنامج التجسس Predator من Cytrox كنا قد حصلنا عليها في عام 2021. إننا نعزو البرنامج الخبيث إلى برنامج التجسس Predator من Cytrox بدرجة عالية من الثقة.

- نظراً إلى أن مصر عميل معروف لبرنامج التجسس Predator من Cytrox، وإلى أنه قد تم تسليم البرنامج الضار عبر حقن الشبكة من جهاز موجود فعليًا داخل مصر، فإننا نعزو هجوم حقن الشبكة إلى الحكومة المصرية بدرجة عالية من الثقة.

- يُذكر أن هاتف الطنطاوي كان قد أُصيب ببرنامج التجسس Predator من Cytrox قبل عامين، في شهر سبتمبر من عام 2021 عبر رسالة نصية تحتوي على رابط لموقع Predator.

الخلفية

أحمد الطنطاوي عضو سابق في البرلمان المصري، وقد شغل سابقاً منصب رئيس حزب الكرامة السياسي في مصر. أعلن في شهر مارس من عام 2023 عن نيته الترشح للانتخابات الرئاسية المصرية القادمة، مشيراً إلى أنه يعتزم تقديم بديل “ديمقراطي” للرئيس الحالي. عقب هذا الإعلان، تعرض الطنطاوي وأفراد أسرته ومؤيدوه للمضايقات بما في ذلك اعتقالات شملت 12 فردًا من أسرته.

يتولى الرئيس الحالي لمصر عبد الفتاح السيسي السلطة منذ عام 2014، بعدما قاد الإنقلاب مع الجيش للإطاحة بالرئيس محمد مرسي. يوصف السيسي على نطاق واسع بأنه مستبد. وثقت جماعات حقوق الإنسان، بما في ذلك منظمة العفو الدولية وهيومن رايتس ووتش، انتهاكات واسعة لحقوق الإنسان في ظل حكم السيسي، بما في ذلك اضطهاد جماعات المجتمع المدني والناشطين والمعارضة السياسية.

ارتاب الطنطاوي بشأن سلامة هاتفه وتواصل مع Citizen Lab، وقد أجرينا تحليلاً جنائيًا لجهازه. أظهر تحليلنا الجنائي محاولاتٍ عديدةً لاستهداف الطنطاوي ببرنامج التجسس Predator من Cytrox.

لقد وثّق Citizen Lab من قبل استهدافاتٍ ببرنامج Predator من Cytrox استهدفت أجهزة اثنين من النشطاء المصريين في المنفى : السياسي المنفي أيمن نور ومذيع برنامج إخباري شهير (اختار عدم الكشف عن هويته).

سلسلة استغلال Zero-Day في نظام iOS

في أثناء العمل مع الطنطاوي، حصل Citizen Lab ومجموعة تحليل التهديدات (TAG) في Google على سلسلة استغلال لنظام iOS كانت تستهدفه. شرعنا في عملية كشف مسؤول مع شركة Apple، والتي قامت بتحديد الثغرات التالية المرتبطة بالسلسلة:

CVE-2023-41991 (الأمان – Security): قد يتمكن تطبيقٌ خبيث من تجاوز التحقق من التوقيع.

CVE-2023-41992 (النواة – Kernel): قد يتمكن مهاجمٌ محلي من رفع امتيازاته (صلاحياته).

CVE-2023-41993 (مجموعة أدوات ويب – WebKit): قد تؤدي معالجة محتوى الويب إلى تنفيذ اعتباطي لتعليمات برمجية.

في يوم 21 سبتمبر 2023، أطلقت شركة Apple تحديثات لعدة منتجات من الشركة لتصحيح الثغرات التي استخدمتها سلسلة الاستغلال.

انقر هنا لقراءة المنشور على مدونة مجموعة تحليل التهديدات. (TAG)

يُذكر أن سلاسل استغلال Zero-day تستطيع أن تجلب ما يصل إلى ملايين الدولارات من الوسطاء الذين يشترون وسائل الاستغلال هذه ويبيعونها.

يجري تحليل هذه السلسلة ونتوقع نشر تقريرًا فنيًا أكثر شمولاً في المستقبل.

أخذ البصمة والمسح البحثي

كانت استضافة سلسلة (zero-day) على sec-flare[.]com، وتواصلت أيضًا مع verifyurl[.]me. أخذنا بصمة هذين الموقعين الإلكترونيين (بصمة F1 للموقع sec-flare[.]com وF2 للموقع verifyurl[.]me). حددنا عددًا كبيرًا من بروتوكولات الإنترنت التي تطابق البصمتين لدينا باستخدام المسح البحثي على الإنترنت. نعتبر أن كل بروتوكولات الإنترنت هذه (وأسماء النطاقات التي ظهرت في شهادات TLS عندما طابقت البصمتين لدينا) مرتبطةً ببرنامج التجسس Predator من Cytrox. ريثما نواصل التحقيق فإننا لن نكشف عن أسماء النطاقات أو عناوين بروتوكولات الإنترنت في الوقت الحالي.

كانت بعض النطاقات التي حددناها ذات أسماء توحي بأنها موجهة إلى بلدان أو مناطق تركيز معينة تشمل الخليج العربي، وجنوب شرق آسيا، وأنغولا، وجمهورية الكونغو الديمقراطية، ومصر، واليونان، وإندونيسيا، وكازاخستان، ومدغشقر، ومنغوليا، والإمارات العربية المتحدة، والسودان؛ وهو أحد عملاء Cytrox. لا يمكننا أن نستنتج بالضرورة أن كل هذه الحكومات من العملاء.

العزو إلى Predator

كانت المرحلة النهائية من سلسلة الاستغلال على نظام iOS عبارة عن حمولة على النظام. ننسب الحمولة إلى برنامج التجسس Predator من Cytrox بدرجة عالية من الثقة، وذلك بناءً على مقارنة الحمولة مع عينة من Predator كنا قد حصلنا عليها عام 2021. تشترك القرينتان في نقطة تشابه رئيسية، والتي لن نأتي على ذكرهما؛ حفاظًا على قدرتنا على الإطلاع على عينات مستقبلية.

كما أن بعض أسماء النطاقات التي حددناها و ظهر أنها موجهة إلى أهداف في بلدان قد تم تحديدها سابقاً على أنها من عملاء Predator من Cytrox، بما في ذلك مصر، واليونان، ومدغشقر.

حقن الشبكة

في شهري أغسطس وسبتمبر من عام 2023، عندما تصفّح الطنطاوي مواقع إلكترونية معينة بدون بروتوكول HTTPS من هاتفه، مستخدماً اتصال البيانات في هاتفه المحمول من شركة فودافون مصر، تمت إعادة توجيهه بصمت إلى موقع إلكتروني (c.betly[.]me) عبر حقن الشبكة. يتطابق النطاق betly[.]me مع بصمتنا F1 لبرنامج التجسس Predator من Cytrox.

تم تنشيط الحقن بناءً على الموقع الإلكتروني المحدد في عنوان مضيف بروتوكول HTTP، إلى جانب قيمة عنوان المستخدم/الوكيل. تم حقن الرد التالي عبر برنامج وسيط في المسار وتم كتم الاستجابة المشروعة من الخادم:

إعادة التوجيه المؤقت إلى البروتوكول HTTP/1.1 307

عبر: البرنامج الوسيط 1.0

الموقع: https://c.betly[.]me/[REDACTED]

الاتصال: إغلاق

تضمن هيكل الموقع الإلكتروني الوجهة على إطاري iframes، هما ID “if 1” الذي كان يحتوي على محتوى طُعم حميد -على ما يبدو-(وهو في هذه الحالة رابط إلى ملف APK لا يحتوي على برنامج تجسس) وID “if 2” الذي كان عبارة عن إطار iframe خفيًا يحتوي على رابط لبرمجية Predator الخبيثة والذي تمت استضافته على sec-flare[.]com.

حقن برنامج التجسس بالتطويع المحلي لمصر

أجرينا اختبارًا لفهم موضع حدوث الحقن على الشبكة. تمكنا في النهاية من ربط عملية الحقن برابط بين شركة تليكوم مصر وفودافون مصر. لا يمكننا أن نستنتج من البيانات الفنية وحدها ما إذا كان البرنامج الوسيط موجودًا على جانب تليكوم مصر أم جانب فودافون مصر من الرابط. إلا أننا نشك أنه يوجد ضمن شبكة فودافون مصر لأن استهداف مشترك فودافون بعينه بدقة سيتطلب التكامل مع قاعدة بيانات المشتركين في فودافون.

إضافة إلى ذلك، ونظراً إلى أن الحقن يعمل داخل مصر، وأن برنامج التجسس يُباع إلى هيئات حكومية، وأن مصر معروفة بأنها من عملاء Predator، فمن المستبعد للغاية أن يقع هذا الاستهداف و أن يتم تنصيب هذا الإعداد خارج إشراف السلطات المصرية.

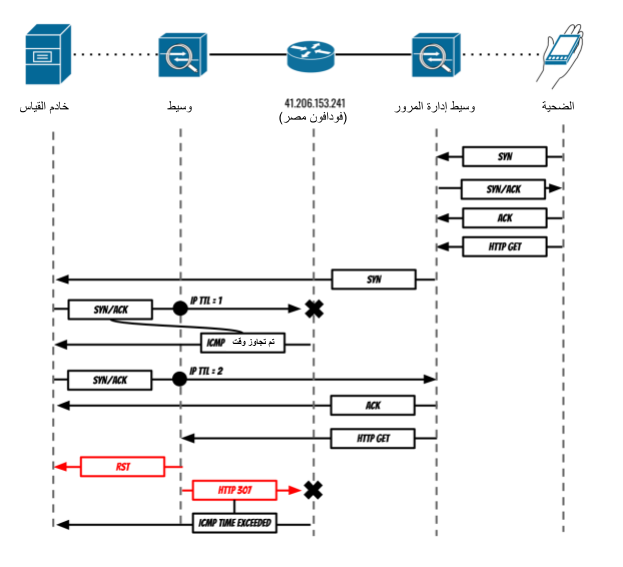

عملية تحديد موضع حقن برنامج التجسس

عادةً ما يتطلب تحديد موضع الحقن إرسال حِزم من الجهاز المستهدف (“العميل”)، مع زيادة قيم “مدة البقاء” (TTL) لبروتوكول الإنترنت IP. بما أن كل جهاز توجيه يتعامل مع حزمة يطرح من قيمة TTL لبروتوكول الإنترنت بمقدار واحد، فإن صلاحية الحزم تنتهي عندما تصل TTL إلى الصفر، وعادةً ما تربط أجهزة التوجيه عناوين بروتوكولات الإنترنت الخاصة بها بمرسل الحزمة، فإذا تعاملت مع حزمة منتهية الصلاحية لدى المرسل، فيمكننا تحديد موقع أجهزة التوجيه على أي من جانبي الحاقن. ستكون أجهزة التوجيه على أي من جانبي الحاقن: (1) جهاز التوجيه الذي يبلغ بحزمة منتهية صلاحية تحتوي على أعلى قيمة TTL والتي لا يستجيب لها الحاقن، و(2) جهاز التوجيه الذي يبلغ بحزمة منتهية الصلاحية تحتوي على أقل قيمة TTL لا يستجيب لها الحاقن. يمكننا حينها أن نحدد الشبكة التي تنتمي إليها عناوين بروتوكول الإنترنت عن طريق البحث عنها في قاعدة بيانات WHOIS لبروتوكولات الإنترنت.

آلية التطويع المحلي التقليدية غير قابلة للتطبيق

لكن لم تكن هذه الآلية قابلة للتطبيق في حالة الطنطاوي، على ما يبدو أن شبكة فودافون مصر لديها وسيط منفصل قريب من المشتركين يدير جميع الاتصالات ببروتوكول TCP. يقع هذا البرنامج الوسيط، الذي نشك في أنه يُستخدم في إدارة حركة المرور الحميدة، عند بروتوكول الإنترنت TTL = 4 تقريبًا من الطنطاوي. بما أن وسيط إدارة المرور يعيد كتابة الحزم بقيم TTL ثابتة، فلا يمكننا التحكم في قيمة TTL خارج البرنامج الوسيط لإدارة المرور. إلا أننا استطعنا أن نحدد أن الحقن ببرنامج التجسس لم يقع في أي مكان حتى TTL = 4 من الطنطاوي.

اختيارات تصميم الحاقن تتيح آلية بديلة للتطويع المحلي

حددنا خياران في تصميم الحاقن -كلاهما معاً- أتاحا لنا تحديد موضع الحقن”بشكل عكسيّ”، من خادم القياس الذي نتحكم فيه. أولاً،حاول الحاقن إخفاء وجوده عن طريق نسخ قيم TTL لبروتوكول الإنترنت التي يتلقاها في الحزم التي يحقنها. ثانيًا، عند حقن استجابة إلى عميل “من” خادم، يأخذ الحاقن TTL الخاص بالخادم ليكون TTL من أول وحدة SYN/ACK يراه لاتصال ببروتوكول TCP، مع تجاهل قيم TTL في وحدات SYN/ACK اللاحقة.

يتيح لنا خيارا التصميم هذين معًا استخدام خادم القياس الخاص بنا في “تجهيز” الحاقن ليحقن حزمة TTL = 1 إلى العميل. للقيام بذلك، يستجيب خادم القياس الخاص بنا لوحدة SYN عن طريق إرسال وحدة SYN/ACK تصل إلى الحاقن بالقيمة TTL = 1، ثم إرسال وحدة SYN/ACK للمتابعة بقيمة TTL أعلى نوعًا ما بحيث تصل إلى البرنامج الوسيط لإدارة المرور، وتكمل الاتصال وتدفع وسيط إدارة المرور إلى إرسال طلب HTTP GET الذي ينشط الحقن.

عندما يصل طلب HTTP GET إلى الحاقن، يعيد الحاقن إرسال حزمة إلى العميل بقيمة TTL = 1. بما أن الحاقن ليس مجاورًا للعميل مباشرةً، سيحدد جهاز التوجيه التالي للحاقن مباشرة أن الحزمة منتهية الصلاحية ويبلغ المرسل بالحزمة المحقونة. و كون الحاقن يحاكي الحزمة القادمة من خادم القياس الخاص بنا فإن جهاز التوجيه يعرّف نفسه لنا، و يخطر خادم القياس الخاص بنا بانتهاء صلاحية الحزمة. تتضح هذه العملية في الشكل 2.

عزو الحاقن

نعزو حقن برنامج التجسس في مصر إلى منتج PacketLogic من Sandvine درجة عالية من الثقة. ينطوي إسنادنا الذي أجريناه أدناه على ثلاثة أركان.

أولاً، نحدد سلوك حقن برنامج التجسس في مصر. ثانيًا، نلاحظ أن حاقن برنامج التجسس في مصر يتصرف بشكل يتسق تمامًا مع حاقن تستخدمه شركة تيليكوم التركية Turk Telekom لتنفيذ الثغرة الوطنية في تركيا. في اختبار أجريناه عام 2020، لاحظنا أن حاقن شركة تيليكوم التركية كان يتطابق مع البصمة التي كانت لدينا في عام 2018 لأجهزة PacketLogic من Sandvine. أخيرًا، نلاحظ أنه بينما حاقن شركة تيليكوم التركية لم يعد مطابقًا للبصمة التي لدينا لمنتج PacketLogic من Sandvine في عام 2018 حتى شهر سبتمبر 2023، إلا أنه لا يزال يحتوي على خطأ مميز قسناه سابقًا عندما كان مطابقًا للبصمة التي لدينا لمنتج PacketLogic من Sandvine في عام 2018.

الجزء الأول: تحديد سمة حقن برنامج التجسس في مصر

لم يكن تحديد سمة حقن برنامج التجسس في مصر بالأمر السهل، بسبب وجود وسيط إدارة المرور على شبكة فودافون مصر. و هذا ما منعنا من رؤية الحزم الخام المرسلة من حاقن برنامج التجسس إلى جهاز الطنطاوي.

إلا أننا قد تمكننا من توصيف عملية حقن برنامج التحسس في مصر على النحو التالي:

- استجابة بروتوكول HTTP المحقونة للعميل هي “307 إعادة توجيه مؤقتة” مع مجموعة العنوان “عبر: الوسيط 1.0”. في الوقت نفسه، يرسل الحاقن حزمة TCP RST واحدة إلى الخادم.

- إذا لم يتم التعرف على الحاقن فإنه يبدو كأنه يعيد إرسال حزمة مطابقة حتى أربع مرات (بتأخير يبلغ ثانية واحدة بين عمليات الإرسال). إذا لم يتم التعرف على الحزمة بعد خمس عمليات إرسال، فإن الحاقن يرسل حزمة أخيرة للإنهاء. لاحظ أن وسيط إدارة المرور لا ينقل الحزم الخام. لاحظنا أن هذه الحزم عبر رسائل “تم تجاوز وقت ICMP” المرسلة إلينا من 41.206.153.241. للأسف، نظراً للقيود على حجم الحمولات في رسائل خطأ ICMP، لم تذكر رسائل ” تجاوز وقت ICMP” الحزم الكاملة التي نشطتها، على الرغم من أن قيمة عنوان “الطول الإجمالي” لبروتوكول الإنترنت المدرج في أول خمس حزم تم إرجاعها يطابق تمامًا قيمة عنوان “الطول الإجمالي” لرسالة “إعادة التوجيه المؤقت 307” المحقونة من جانب الوسيط، وتتسق قيمة عنوان “الطول الإجمالي” لبروتوكول الإنترنت لآخر حزمة تم إرجاعها مع حزمة تحكم فارغة ببروتوكول TCP، مثل TCP RST.

- يبدو أن الحاقن يعين حجم نافذة بروتوكول TCP = 32120 في الحزم المحقونة. بسبب وسيط إدارة المرور، لا يمكننا أن نلاحظ (من جانب الطنطاوي) قيم حجم نافذة بروتوكول TCP المحددة في الحزم من جانب الحاقن. وأيضًا بسبب القيود على حجم حمولة ICMP، فإن قيمة حجم نافذة TCP ليست مدرجة في رسائل ” تجاوز وقت ICMP” المرسلة استجابةً ل HTTP 307 المحقون. إلا أننا نلاحظ أن حجم نافذة بروتوكول TCP يتعين بشكل ثابت على 32120 في RST المحقون في خاد القياس الخاص بنا.

الجزء الثاني: سلوك حقن برنامج التجسس في مصر يتطابق مع السلوك الجديد من الأجهزة في تركيا والذي كان منسوبًا في السابق إلى Sandvine

لاحظنا أن السلوك كان متسقًا بالكامل مع سلوك إمكانية حقن شبكة تيليكوم التركية، والتي نسبناها سابقًا إلى أجهزة PacketLogic من Sandvine. بينما يتم استخدام قدرة تيليكوم تركيا على حقن الشبكة لعدة أغراض، فإن القياس الأسهل هو “الثغرة الوطنية” في تركيا، والتي تعيد توجيه المستخدمين الذين يحاولون الوصول إلى المواقع الإلكترونية التي على قائمة “الروابط المشبوهة” إلى موقع إلكتروني يديره فريق الاستجابة لطوارئ الكمبيوتر في تركيا (USOM). لقد قسنا هذه الإمكانية في شهر ديسمبر من عام 2020، ووجدنا أن الحقن كان يطابق البصمة التي لدينا من عام 2018 لأجهزة PacketLogic من Sandvine.

أجرينا قياسًا آخر في شهر سبتمبر من عام 2023 ووجدنا أن الحقن لم يعد مطابقًا تمامًا للبصمة التي لدينا لمنتج PacketLogic من Sandvine والتي تعود لعام 2018، لكنه كان متسقًا بالكامل مع البرامج الخبيثة التي قد تم حقنها في مصر.

- استجابة بروتوكول HTTP المحقونة للعميل هي “307 إعادة توجيه مؤقتة” مع مجموعة العنوان “عبر: الوسيط 1.0”. في الوقت نفسه، يرسل الحاقن حزمة TCP RST واحدة إلى الخادم. يتطابق هذا مع حقن برنامج التجسس في مصر. الحزمة التي تتضمن استجابة HTTP بها مجموعة علامات FIN/ACK. لم نستطع أن نحدد مجموعة علامات TCP الدقيقة في حالة برنامج التجسس في مصر بسبب قيود الحجم على حمولة ICMP، ووجود وسيط إدارة المرور. إلا أن علامات FIN/ACK تتسق مع ما لاحظناه.

- إذا لم يتم التعرف على الحاقن، فإننا لاحظنا أنه يعيد إرسال حزمة إعادة توجيه مطابقة حتى أربع مرات (بتأخير لمدة ثانية واحدة بين عمليات الإرسال). إذا لم يتم التعرف على الحزمة بعد خمس مرات إرسال، فإن الحاقن يرسل حزمة أخيرة للإنهاء. يتطابق هذا مع حقن برنامج التجسس في مصر. حزمة الإنهاء الأخيرة هي TCP RST. لم نتمكن من ملاحظة مجموعة علامات TCP الدقيقة في حالة برنامج التجسس في مصر، لكن علامة RST تتسق مع ما لاحظناه.

- كل الحزم المحقونة لها حجم نافذة TCP معين على 32120، بغض النظر عن قيم نافذة TCP التي حددها العميل أو الخادم للاتصال. و هذا يتسق مع حقن برنامج التجسس في مصر.

الجزء الثالث: الأجهزة في تركيا التي كانت منسوبة إلى Sandvine بها خطأ وسمات قديمة على الرغم من السلوك الجديد

حتى شهر سبتمبر من عام 2023، كان حاقن تيليكوم التركية لا يزال يطابق خطأً غريبًا لاحظناه في نشر PacketLogic من Sandvine في ديسمبر 2020، ما يؤدي بنا إلى استنتاج أن تيليكوم التركية لا تزال تستخدم PacketLogic من Sandvine. يعيد حاقن تيليكوم التركية تحديدًا رسالة “HTTP 307 إعادة توجيه مؤقت” محقونة (غير مشفرة) كاستجابة لرسالة TLS Client Hello، ما يمثل انتهاكًا شاذًا للبروتوكول.

كما أن حاقن تيليكوم التركية يحقن رسائل “HTTP 307 إعادة التوجيه المؤقت” في حزم FIN/ACK، ويعين حجم نافذة TCP في كل الحزم المحقونة على 32120، ويحقن حزمة TCP RST واحدة للخادم في الوقت نفسه الذي يحقن فيه إعادة التوجيه إلى العميل. كل هذه الخصائص الثلاثة هي من سمات بصمة PacketLogic من Sandvine التي لدينا والتي تعود لعام 2018.

الخلاصة: حاقن برنامج التجسس في مصر هو منتج PacketLogic من Sandvine

نظراً لأن حاقن تيليكوم التركية لا يزال يقدم جوانب تشابه شديدة الوضوح مع سلوكه السابق عندما نسبناه إلى PacketLogic من Sandvine ولأن السلوك الحالي حاقن تيليكوم التركية يتسق تمامًا مع سلوك حاقن برنامج التجسس في مصر، فإننا ننسب حاقن برنامج التجسس في مصر إلى PacketLogic من Sandvine بدرجة عالية من الثقة.

الاستهداف عبر رسائل نصية قصيرة

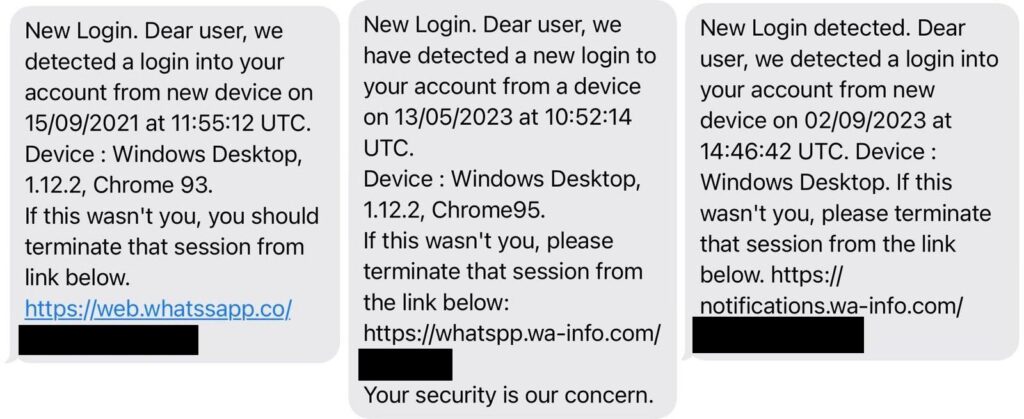

تلقى الطنطاوي أيضًا عدة رسائل نصية قصيرة في سبتمبر 2021 ومايو 2023 وسبتمبر 2023، وكانت تبدو كأنها رسائل مرسلة من واتس أب Whatsapp.

طلبت الرسائل الاحتيالية من الطنطاوي أن يزور رابطًا مدرجًا “لإنهاء” ما أشارت الرسائل إليه أنه تسجيل دخول جديد إلى حساب الطنطاوي على WhatsApp. حقيقة، كان من المرجح أن الضغط على الروابط سيؤدي إلى إصابة هاتف الطنطاوي ببرنامج التجسس Predator من Cytrox.

الأمر المثير للاهتمام هو أن أسماء النطاقات في الروابط لا تتطابق مع بصمة Predator F1 أو F2 التي لدينا إلا أنه بعد ما يقرب من دقيقتين و30 ثانية من قراءة الطنطاوي للرسالة في يوم 15 سبتمبر 2021، تم تثبيت برنامج التجسس Predator على هاتفه. نشك في أنه قد نقر على رابط الرسالة، ما أدى إلى تشغيل عملية التنصيب. بما أن رسائل عام 2023 تضم محتوى طُعم مشابهًا، فإننا نظنّ أن هذه الرسائل كانت أيضًا محاولاتٍ لتثبيت برنامج التجسس Predator على هاتفه.

نشتبه أن المواقع الإلكترونية هذه هي مواقع مخصصة وربما مسجلة من قبل عميل معين لبرنامج Predator. نرى أن أسماء النطاقات التالية مرتبطة ببعضها البعض :

almal-news[.]comchat-support[.]supportcibeg[.]online

notifications-sec[.]com

wa-info[.]com

whatssapp[.]co

wts-app[.]info

استهداف WhatsApp

تواصل شخص تزعم أنها “أنجي رؤوف” من الاتحاد الدولي لحقوق الإنسان (FIDH) مع الطنطاوي عبر واتس أب WhatsApp وأرسلت إليه رابطين لعدوى Predator على t-bit[.]me (مطابقين للبصمة F1) في 24 يونيو 2023 و12 يوليو 2023. لم تكن المحادثة بالكامل مقروءة في حساب الطنطاوي على واتس أب WhatsApp ، ما يشير إلى أنه لم يتفاعل مع هذه الروابط.

الشكل 4: رسائل WhatsApp غير المقروءة المرسلة إلى الطنطاوي والتي تحتوي على روابط إلى برنامج التجسس Predator من Cyrox.

الخاتمة

يعدّ استخدام برامج التجسس المأجورة لاستهداف عضو بارز في المعارضة الديمقراطية في بلدٍ ما بعد أن أعلن عن نيته الترشح لمنصب الرئيس تدخلاً سافرًا في الانتخابات الحرة النزيهة وينتهك الحقّ في حرية التعبير والتجمع والخصوصية. كما أنه يتعارض بشكل مباشر مع الطريقة التي تبرر بها شركات برامج التجسس المأجورة .

لقد أُدين الرئيس السيسي على نطاق واسع بسبب حكمه المستبد وتم توثيق انتهاكات حقوق الإنسان في مصر بشكل مكثف. لذا فإن العلامات التحذيرية واضحة لأية شركة مسؤولة يمكن استغلال تقنيتها. إلا أنه -كما يتضح من تقريرنا- لم يتم بذل العناية الواجبة الكافية لمنع هذه الأنواع من إساءات الاستخدام من جانب شركة Cytrox أو الشركات الأخرى التي حددنا أنه تم استخدام تقنيتها لاستهداف جهاز الطنطاوي واختراقه.

تُضاف قضية إساءة الاستخدام الأخيرة هذه إلى السجل المثير للقلق لإساءات الاستخدام المرتبطة بشركة Cytrox وبرنامجها للتجسس Predator. إضافةً إلى المصريَّين الآخرين الذين تعرضت أجهزتهما للاختراق باستخدام برنامج التجسس Predator، وثقنا أيضًا اختراق الصحفي اليوناني ثاناسيس كوكاسيس باستخدام برنامج التجسس Predator وموظفة شركة Meta السابقة، المزدوجة الجنسية اليونانية-الأمريكية أرتميس سيفورد. أظهرت تحقيقات أخرى أنه قد تم استخدام برنامج التجسس Predator في اختراق أجهزة عضو البرلمان الأوروبي نيكوس أندرولاكيس، وقد تم بيعه لمنتهكي حقوق الإنسان سيئي السمعة في أنحاء العالم، بما في ذلك ميليشيا الإبادة الجماعية في السودان. لذا كان من المنطقي أن تدرج وزارة التجارة في الولايات المتحدة في يوليو 2023 شركة Cytrox إلى قائمة شركات برامج التجسس المأجورة في قائمتها.

كما يكشف تقريرنا عن جوانب عدم الأمان المحتملة التي تنتشر في نطاق نظام الاتصالات برمّته، بما في ذلك طبقة الشبكة، والتي يمكن استغلالها لحقن برمجيات خبيثة على أجهزة مستخدمين آمنين، لا يشعرون بالريبة. يتم توجيه اتصالاتنا عبر الإنترنت إلى الكثير من الشبكات والوسطاء، والتي يمكن إساءة استخدام بعضها لأغراض ضارة، لا سيما إن كانت طلبات الشبكة المتدفقة عبرها غير محمية بالتشفير. على الرغم من الخطوات الكبيرة التي تم اتخاذها في السنوات الأخيرة لـ “تشفير الويب”، لا يزال المستخدمون يزورون بشكل عارض مواقع إلكترونية بدون بروتوكول HTTPS، زيارة واحدة إلى موقع إلكتروني دون البروتوكول HTTPS من شأنها أن تؤدي إلى الإصابة ببرنامج تجسس. ينبغي أن يقوم هذا التقرير بدور التذكير بأهمية تحقيق معدل 100% من التبني لبروتوكول HTTPS.

يخلص تقريرنا بدرجة عالية من الثقة إلى أنه تم استخدام جهاز Sandvine PacketLogic لحقن إعادة التوجيه إلى رموز برمجية خبيثة كاستجابة لطلب عبر الإنترنت من جانب الطنطاوي، وقد أدّت إعادة التوجيه لاحقًا إلى توصيل ثغرات (zero-day) في محاولة لإصابة جهازه ببرنامج التجسس Predator من Cytrox. هذه ليست المرة الأولى التي نقع فيها على إساءة استخدام منتجات Sandvine؛ فقد وثق Citizen Lab في عام 2018 استخدام أجهزة PacketLogic من Sandvine لحقن عمليات إعادة توجيه ضارة في حركة مرور الويب الخاص بالضحايا في تركيا، وإعادة توجيه مستخدمي الإنترنت المصريين إلى إعلانات تابعة. على الرغم من أن التقرير قد انتشر على نطاق واسع، وأننا تبادلنا عدة خطابات مع شركة Sandvine وممثليها القانونيين بشأن إساءات الاستخدام التي حددناها في وقتها، إلا أنه يبدو أن منتج الشركة لا يزال قيد إساءة الاستخدام في مصر. لقد أرسلنا خطابًا إلى Sandvine لنبلغهم بالنتائج التي توصلنا إليها ونتعهد بنشر أي استجابة نتلقاها منهم، ولما نتلقَ أي ردٍّ بعد، حتى تاريخ النشر.

تثير هذه القضية أيضًا أسئلة تتعلق بغياب الضوابط الكافية المتعلقة بتصدير التقنيات التي يمكن استخدامها في انتهاك حقوق الإنسان. هذه ليست المرة الأولى التي تتورط فيها شركات تقنية تقع مقراتها الرئيسية في كندا في تصدير تقنيات تُستخدم في انتهاك القانون الدولي لحقوق الإنسان. على الرغم من أن كندا قد وقعت بيان مبادئ مؤخرًا تتعهد فيه بوضع ضوابط محلية ودولية والامتثال لها في ما يتعلق بتقنية برامج التجسس التجارية، إلا أن الحكومة الكندية لم تتخذ أي إجراء ملموس يتعلق بحقوق الإنسان وضوابط التصدير المتعلقة بالتكنولوجيا ذات الاستخدام المزدوج.

لقد أوصينا بشكل خاص بأن تضمن الحكومة الكندية من خلال القانون والعقوبات الجدية منع الشركات الكندية من تصدير التقنيات إلى البلدان التي تلوح فيها احتمالية الإساءة إلى حقوق الإنسان. يجب أيضًا اتخاذ خطوات مهمة لضمان الشفافية في الصادرات الكندية المزدوجة الاستخدام، إذ لا توجد فرصة للمساءلة العامة بدون نشر منتظم لحدٍّ أدنى للمعلومات التفصيلية المتعلقة بنوع عناصر الاستخدام المزدوج التي يجري تصديرها واسم شركة التصدير وهوية المستخدم النهائي. كما ينبغي على الشركات الكندية أيضًا أن تخضع لالتزامات العناية الواجبة بحقوق الإنسان والتي يتم فرضها من خلال القانون والعقوبات الملائمة.

تحديث أجهزة Apple وتمكين نمط المنع

نحث الجميع على تحديث أجهزتهم فورًا.

الإصدار التي صدرت لها تصحيحات هي: macOS Ventura 13.6 وmacOS Monterey 12.7 وwatchOS 9.6.3 وwatchOS 10.0.1 وiOS 16.7 وiPadOS 16.7 وiOS 17.0.1 وiPadOS 17.0.1.

كما هو الحال مع ثغرة (zero-click) بلاست باس (BLASTPASS) التي كشفناها مؤخرًا، نرى -كما أكّد لنا فريق هندسة وبنية الأمان في Apple– أن نمط المنع (Lockdown Mode) يحجب هذا الهجوم تحديدًا.

تشير هاتان الحالتان البارزتان مؤخرًا إلى القيمة الكبيرة التي يقدمها وضع الأمان هذا.

لهذا، نحث جميع مستخدمي أجهزة Mac وiPhone وiPad الذين قد يتعرضون لخطر أكبر بسبب شخصيتهم أو عملهم على تمكين نمط المنع .

شكر و تقدير

شكر خاص لأحمد الطنطاوي الذي قرر أن يساعدنا في التحقيق في هذه القضية. نرغب في الإقرار بشجاعته في المبادرة بذلك علناً. لولا تعاونه، لم يكن من الممكن اكتشاف هذه الثغرات والتهديدات الخطيرة.

شكر خاص إلى جاكوب داليك وجيف نوكيل وآدم سينفت على المساعدة والمراجعة.

نوجه الشكر للفريق بالكامل في مجموعة تحليل التهديدات (TAG) في Google، وخاصةً مادي ستون، على تعاونهم في هذا التحقيق.

نوجه الشكر للفرق المتعددة في Apple على استجابتهم السريعة وإصدار التصحيحات.

نرغب أيضًا في توجيه الشكر إلى TNG.

ملاحظة بشأن الترجمة: هذه ترجمة غير رسمية للتقرير الأصلي الصادر باللغة الإنجليزية. قد تحتوي هذه الترجمة غير الرسمية على أشكال من عدم الدقة. الغرض منها فقط تقديم فهم أساسي لأبحاثنا. في حال وجود تناقض أو غموض، يُعتد بإصدار اللغة الإنجليزية من هذا التقرير والتي يمكن الاطلاع عليها هنا.

Note on Translation: This is an informal translation of the original report in English. This informal translation may contain inaccuracies. It is intended only to provide a basic understanding of our research. In the event of a discrepancy or ambiguity, the English version of this report prevails. The original English version can be found here