عَمِلنا في هذا البحث على تطوير تقنيات جديدة لمسح الإنترنت لتحديد 45 بلداً قد يقوم فيها مشغلو برامج التجسس بيغاسوس من شركة NSO بإجراء عمليات تجسس.

النتائج الاساسية

- بين آب 2016 و آب 2018، قمنا بمسح الإنترنت للبحث عن مخدّمات مرتبطة بتطبيق بيغاسوس للتجسس.عثرنا على 1091 عنوان آي بي يطابق البصمة الخاصة بنا، وعثرنا على 1014 اسم نطاق (دومين) يشيرون إلى العناوين السابقة.قمنا بتطوير واستخدام “أثينا“؛ وهي تقنية جديدة لتجميع وترتيب النتائج التي عثرنا عليها ضمن 36 نظام لبيغاسوس، وكل نظام منهم يعمل بإدارة مشّغل مختلف.

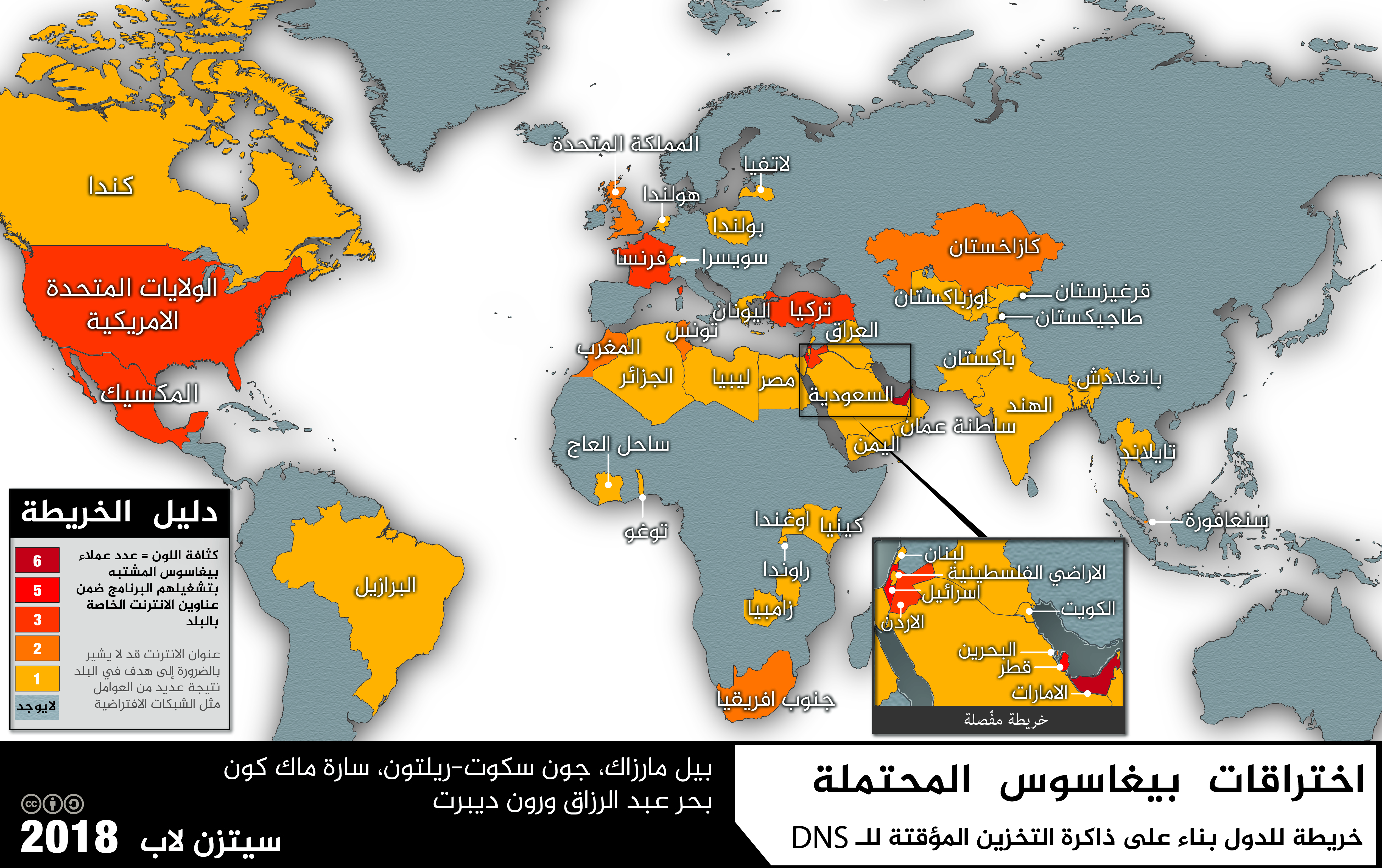

- قمنا كذلك بتصميم وإجراء دراسة لفحص “ذاكرة التخزين المؤقت لـ DNS” حول العالم على أسماء النطاقات المتطابقة من أجل تحديد الدول التي كان كل مشغل يتجسس فيها.حددت طريقتنا ما مجموعه 45 دولة؛ إذ يمكن أن يقوم مشغلي بيغاسوس بإجراء عمليات مراقبة فيها.ويبدو أنّ ما لا يقلّ عن 10 من مشغلي بيغاسوس يستخدمون البرنامج لمراقبة أشخاص خارج حدود بلدهم.

- ترسم النتائج التي توصلنا إليها صورة قاتمة لمخاطر على حقوق الإنسان وذلك بسبب الانتشار العالمي لشركة NSO. تم ربط ما لا يقل عن ستة بلدان سبق وأن استخدمت برنامج بيغاسوس بشكل سيّء لاستهداف المجتمع المدني؛ بما في ذلك البحرين وكازاخستان والمكسيك والمغرب والمملكة العربية السعودية والإمارات العربية المتحدة.

- يبدو أن بيجاسوس يتم استخدامه من قبل دول لديها سجلات مشكوك فيها بانتهاكات لحقوق الإنسان، وتاريخ من السلوك التعسفي من قبل أجهزة أمن الدولة. وبالإضافة إلى ذلك، وجدنا مؤشرات على وجود مواضيع سياسية محتملة داخل المواد المستهدفة في العديد من البلدان ، مما يلقي بظلالٍ من الشك على استخدام التكنولوجيا كجزء من التحقيقات الجنائية “الشرعية”.

1. الخلاصة

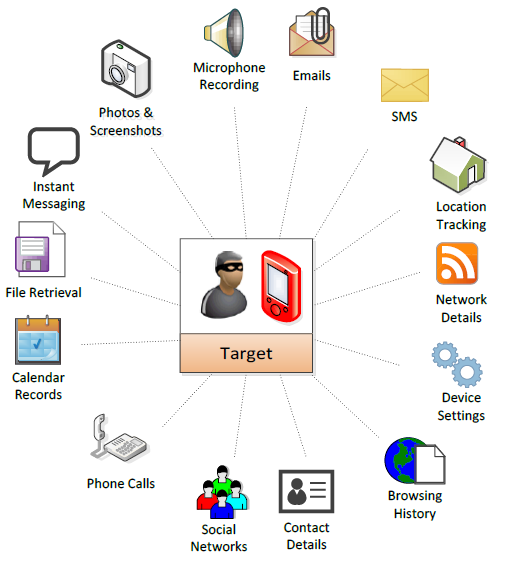

مزود “برامج الحرب الرقمية” NSO يتخذ من إسرائيل مقراً له، ويبيع برنامج بيغاسوس للتجسس على الهواتف المحمولة. للتجسس على هدف معين، يجب أن تقنع الحكومة المشغّلة للبرنامج الشخصَ المستهدف بالضغط على رابط خبيث ومخصّص، و الذي حالما يضغط عليه، فإنه يحاول استغلال سلسلة من الثغرات غير المعروفة “zero-day” لاختراق ميزات الحماية الرقمية على الهاتف و تحميل “بيغاسوس” دون علم أو إذن المستخدم. حالما يتم تحميل “بيغاسوس” على الهاتف، فإنه يبدأ بالاتصال بمركز التحكم (C&C) لإستقبال وتنفيذ أوامر المشغّل، ويرسل البيانات الخاصة بالشخص المستهدف، بما في ذلك المعلومات الخاصة، كلمات المرور، جهات الاتصال، التقويم، الرسائل النصية، والمكالمات الصوتية المباشرة من تطبيقات المراسلة الخاصة بالموبايل. يمكن للمشغل حتى أن يشغل كاميرا الهاتف والمايكروفون لالتقاط وتسجيل النشاط في المحيط الذي يتواجد به الهاتف

روابط بيغاسوس الخبيثة ومخدمّات التحكم تستخدم HTTPS، مما يتطلب من المشغّلين أن يقوموا بحجز وإدارة أسماء نطاقات. أسماء النطاقات للروابط الخبيثة في بعض الأحيان تقوم بانتحال شخصية مزودي خدمات الهاتف المحمول، أو مزودي خدمات عبر الانترنت، أو بنوك، أو مواقع حكومية؛ مما قد يجعل الروابط تبدو سليمة للوهلة الأولى. قد يكون لدى المشغّل العديد من أسماء النطاقات التي يستخدمها في الروابط الخبيثة التي يرسلها، ولديه أيضًا العديد من أسماء النطاقات التي يستخدمها لمخدمات مراكز التحكم (C&C). أسماء النطاقات غالباً ما تقوم بتحويل الزائر إلى مخدمات خاصة وهمية (VPS) (نسميها مخدمات الواجهة)، يتم استئجارهم من قبل مجموعة NSO أو من قبل المشغّل.يبدو أن خوادم الواجهة تعمل على إعادة توجيه حركة المرور (عبر سلسلة من الخوادم الأخرى) إلى الخوادم الموجودة في موقع المشغل (نسميها خوادم بيغاسوس الخلفية).

المسح، التجميع والتخزين في ذاكرة التخزين المؤقت لـ DNS

في آب 2016، تم استهداف الناشط الإماراتي أحمد منصور الحائز على جائزة (مارتن إينالز) ببرنامج شركة NSO بيغاسوس. ضغطنا على الرابط الذي أُرسل إليه، فقام الرابط بتنفيذ ثلاثة ثغرات zero-day خاصة بموبايل الايفون، كما أنه قد حمّل نسخة من برنامج بيغاسوس. قمنا بصياغة بصمة رقمية للرابط الملغوم ومخدم مركز التحكم C&C باستخدام النموذج المرسل إلى منصور، و قمنا كذلك بمسح على الانترنت لالتقاط أي مطابقة أخرى (نشاط مشابه) لمخدمات الواجهة. بعد النقر على الرابط،عثرنا على 237 مخدّماً، ولكن قبل نشر نتائج بحثنا في 24 آب، يبدو أن NSO قد قامت بإغلاق جميع مخدمات الواجهة التي اكتشفناها. في الأسبوع التالي لتقريرنا لاحظنا عودة عدد ضئيل من مخدمات بيغاسوس، و لكنها لم تعد تطابق البصمة الرقمية التي كنا قد صغناها. طورنا بصمة رقمية جديدة و بدأنا بعمليات مسح الانترنت كل فترة.

في الفترة ما بين أب 2016 و آب 2018 كشفنا عن 1091 عنوان و 1014 اسم نطاق (موقع) يتطابق مع البصمة الرقمية التي صغناها. قمنا بتطوير واستخدام “أثينا“؛ وهي تقنية جديدة لتجميع وترتيب النتائج التي عثرنا عليها ضمن 36 نظام لبيغاسوس، و كل نظام منهم قد يكون يعمل بإدارة أشخاص مختلفين. (القسم الثاني)

بعد ذلك سعينا لتحديد أماكن استخدام نظام بيغاسوس. افترضنا أن الأجهزة المصابة ببيغاسوس سوف تبحث بانتظام عن واحد من أسماء نطاقات خوادم بيغاسوس الأمامية للمشغل باستخدام خوادم DNS الخاصة بمزودي خدمة الإنترنت الخاصة بهم. نقوم بشكل منتظم بفحص الCache للـDNS لعشرات آلاف مزودي خدمات الإنترنت حول العالم عبر محوّلات نظام أسماء النطاقات (DNS Forwareders) للبحث عن أسماء نطاقات بيغاسوس. (القسم الثالث).

اكتشافاتنا

اشتبهنا باختراقات بيغاسوس مرتبطة بـ 33 من 36 مشغلي بيغاسوس وحددناها في 45 دولة: الجزائر والبحرين وبنغلادش والبرازيل وكندا وكوت ديفوار ومصر وفرنسا واليونان والهند والعراق وإسرائيل والأردن وكازاخستان ، كينيا ، الكويت ، قرغيزستان ، لاتفيا ، لبنان ، ليبيا ، المكسيك ، المغرب ، هولندا ، عمان ، باكستان ، فلسطين ، بولندا ، قطر ، رواندا ، المملكة العربية السعودية ، سنغافورة ، جنوب أفريقيا ، سويسرا ، طاجيكستان ، تايلاند ، توجو ، تونس ، تركيا والإمارات العربية المتحدة وأوغندا والمملكة المتحدة والولايات المتحدة وأوزبكستان واليمن وزامبيا. بما أن النتائج التي توصلنا إليها تستند إلى تحديد الموقع الجغرافي لمخدمّات DNS على مستوى البلد ، فإن عوامل مثل الشبكات الافتراضية الخاصة (VPN) والانترنت عبر البث الفضائي، يمكن أن تؤدي إلى عدم الدقة.

المكسيك:

في عام 2017، اكتشفنا -عبر تفحص رسائلهم النصية بأثر رجعي-، أن العشرات من المحامين المكسيكيين والصحفيين والمدافعين عن حقوق الإنسان والسياسيين المعارضين ومناصري مكافحة الفساد والتحقيق الدولي الذي يعمل في المكسيك ، قد تم استهدافهم في عام 2016، مع روابط إلى برامج التجسس بيغاسوس التابع لمجموعة NSO. أثار الكشف في المكسيك فضيحة سياسية كبيرة، (#GobiernoEspía)، والتحقيق الجنائي الذي تلاه ما زال جارياً حتى تاريخ هذا التقرير. حتى بعد إبلاغنا المسبق عن إساءة استخدام برنامج التجسس بيغاسوس في المكسيك ، يبدو أن هناك ثلاثة مشغلين منفصلين يعملون في الغالب في المكسيك حتى تاريخ تموز 2018.

دول مجلس التعاون الخليجي (GCC):

اكتشفنا ما يبدو بأنه توسع كبير لبرنامج بيغاسوس في دول مجلس التعاون الخليجي في الشرق الاوسط. إجمالا؛ استطعنا تحديد ستة مشّغلين مع عمليات ضخمة في دول مجلس التعاون الخليجي، يشمل على الاقل مشعّلين يعملان بتركيز على الامارات العربية المتحدة، ومشغّل آخر يركّز على البحرين، وآخر على المملكة العربية السعودية. قد يكون ثلاثة من المشغّلين قد قاموا بإجراء عمليات تجسس تتجاوز منطقة الشرق الاوسط؛ تشمل كندا، فرنسا، اليونان، المملكة المتحدة والولايات المتحدة الأمريكية.

دول مجلس التعاون الخليجي مشهورة بإساءة استخدام أدوات المراقبة لتتبع النشطاء. في آب 2016 تم استهداف الناشط الإماراتي أحمد منصور باستخدام بيغاسوس من مجموعة NSO و ذلك بعد استهدافه ببرامج تجسس مثل FinFisher و Hacking team. من الجدير بالذكر أن البحرين قامت بتهديد الصحفيين والمحامين والسياسيين المعارضين ، والناشطين الداعمين للديمقراطية ببرنامج التجسس FinFisher بين عامي 2010 و 2012. في أيار و حزيران 2018، قامت منظمة أمنستي بنشر تقرير بأن واحدا من أعضاء فريقها إضافة إلى ناشط سعودي -مقيم خارج السعودية-، قد تم استهدافهم ببرنامج بيغاسوس مجموعة NSO. يبدو بأن ذات المشغّل المسؤول عن هذا الاستهداف يقوم بالتجسس عبر الشرق الاوسط، واوروبا وامريكا الشمالية ايضاً. المملكة العربية السعودية تسعى حالياً لإعدام 5 نشطاء حقوق إنسان متهمين باطلاق شعارات مناهضة للحكومة ونشر فيديوهات احتجاج على وسائل التواصل الاجتماعي.

السياقات في الدول الأخرى:

حددنا خمسة مشّغلين يركزون على أفريقيا، بما فيها مشّغل يركّز غالبا على دولة توغو الواقعة في غرب أفريقيا؛ وهي دولة حليفة لإسرائيل، استخدم رئيسها -الذي حكم لفترة طويلة- التعذيب والقوة المفرطة ضد المعارضة السلمية. ربما استخدم المشغّل في توغو مواقع إلكترونية تحمل أسماء مثل “nouveau president” (“الرئيس الجديد”) و “politiques infos” (“معلومات سياسية”) لاستهداف اشخاص ببرامج التجسس. مشغّل آخر يبدو بأنه يركّز على المغرب ربما قد يكون يتجسس على أهداف في دول أخرى مثل الجزائر، فرنسا وتونس. استطعنا تحديد عدّة مشغّلين يعملون في اسرائيل: أربعة منهم يبدو أنهم يعملون بشكل داخلي(1)، وواحد يبدو أنه يعمل في إسرائيل وأيضاً في بلدان أخرى مثل هولندا، فلسطين، قطر، تركيا والولايات المتحدة الأمريكية.

(1) بما أن مقر مجموعة NSO هو في إسرائيل، فإن بعض هذه النشاطات قد تكون لأهداف التسويق أو التجربة.

شكر وتقدير

تم دعم العمل الذي قام به بيل مارزاك في هذا المشروع من قبل مركز الأمن طويل المدى (CLTC) في جامعة كاليفورنيا في بيركلي. كما تم دعم هذا العمل من خلال منح إلى Citizen Lab من مؤسسة فورد، مؤسسة جون ت. وكاترين د. ماك آرثر، مؤسسة Oak، مؤسسة Open Society وصندوق Sigrid Rausing. يتضمن هذا العمل بيانات من Censys. التحرير وغيرها من المساعدات التي قدّمها: سينثيا خو ، جيفري كنوكل ، ياكوب دليك ، مايلز كينيون ، آدم سينفت ، جون بيني ، ماساشي نييشاتا, وماري زهو.

Note on Translation: This is an informal translation of the original report in English. This informal translation may contain inaccuracies. It is intended only to provide a basic understanding of our research. In the event of a discrepancy or ambiguity, the English version of this report prevails.